À propos des VPCs

Les VPC (Virtual Private Cloud) sont des réseaux virtuels dédiés à votre compte dans une région donnée, dans lesquels vous pouvez lancer des ressources Cloud. Ces ressources doivent être lancées dans des Subnets, qui sont des segments de réseau au sein du VPC. Les Subnets peuvent être connectés à Internet ou non, en fonction de vos besoins.

Pour gérer le trafic réseau dans chaque Subnet, vous utilisez des tables de routage. Les tables de routage permettent de définir les chemins d'accès pour le trafic entrant et sortant du Subnet. Vous pouvez également utiliser des Security Groups pour contrôler le trafic réseau entrant et sortant de vos ressources Cloud.

Les VPC offrent également des fonctionnalités avancées telles que la création de connexions de peering avec d'autres VPC, l'utilisation de plusieurs interfaces réseau pour vos VMs, et la création de connexions Direct Link ou VPN pour étendre votre réseau local à votre VPC.

Les VPC vous permettent de créer un réseau virtuel sécurisé et personnalisable pour vos ressources Cloud, avec un contrôle précis sur le trafic réseau et des fonctionnalités avancées pour répondre à vos besoins spécifiques.

VPC et Subnets

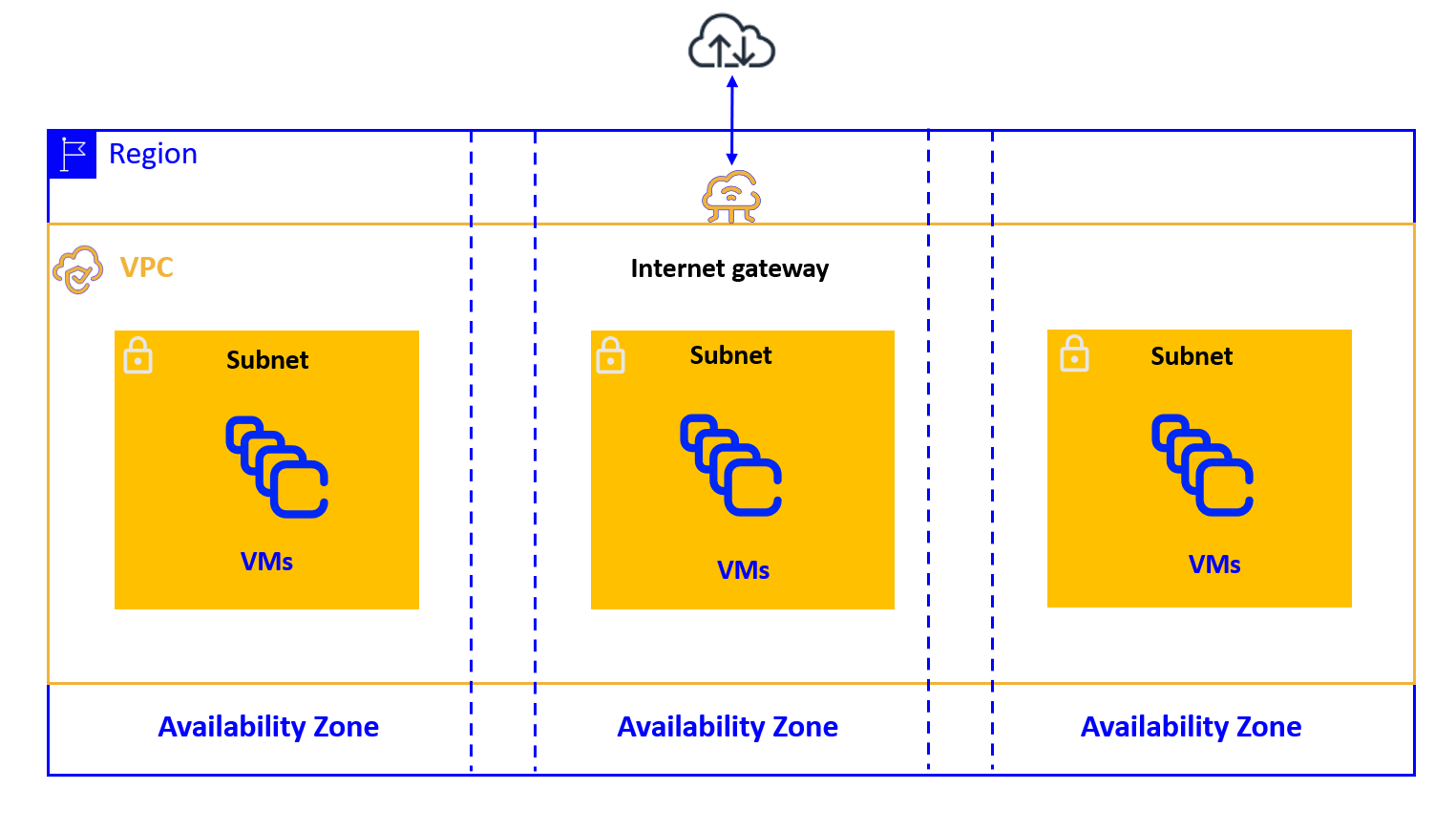

Un VPC (Virtual Private Cloud) est un réseau virtuel que vous créez et qui est isolé au sein du Cloud NumSpot. Il est dédié à votre compte et vous permet de créer des VMs et d'autres ressources dans ce réseau. Les VPC sont créés pour une région spécifique.

Lorsque vous créez un VPC, vous devez spécifier une plage d'adresses IP en notation CIDR (Classless Inter-Domain Routing). Cette plage d'adresses IP peut ensuite être utilisée pour vos ressources lancées dans ce VPC. La plage d'adresses IP doit être incluse dans les plages RFC 1918, qui sont constituées des trois blocs suivants :

- 10.0.0.0/8 (10.0.0.0 à 10.255.255.255)

- 172.16.0.0/12 (172.16.0.0 à 172.31.255.255)

- 192.168.0.0/16 (192.168.0.0 à 192.168.255.255)

Ces plages d'adresses IP sont réservées pour une utilisation privée et ne sont pas routables sur Internet. Vous pouvez utiliser ces plages d'adresses IP pour créer des sous-réseaux dans votre VPC et attribuer des adresses IP à vos ressources.

Pour en savoir plus, consultez la documentation RFC 1918.

Vous ne pouvez pas modifier le bloc CIDR d'un VPC après sa création. Si votre VPC est trop petit, créez-en un plus grand et migrez vos VMs.

Pour utiliser un VPC, vous devez créer un ou plusieurs Subnets. Les Subnets sont des sous-réseaux au sein de votre VPC, qui ont leur propre plage d'adresses IP en notation CIDR.

Cette plage d'adresses IP doit faire partie du bloc CIDR du VPC et ne doit pas se chevaucher avec celle des autres Subnets.

Les Subnets sont créés dans une Sous-région (Availability Zone) spécifique de la Région du VPC, et vous pouvez créer plusieurs Subnets dans chaque Sous-région. Les ressources Cloud doivent être lancées dans des Subnets.

Dans chaque Subnet d’un VPC, NumSpot réserve les quatre premières IP ainsi que la dernière du bloc CIDR. Vous ne pouvez pas attribuer ces IP à des ressources. Par exemple, dans un Subnet avec le bloc CIDR 10.0.0.0/24, les adresses IP suivantes sont réservées :

- 10.0.0.0 : L’adresse réseau.

- 10.0.0.1 : Réservée pour le routeur VPC.

- 10.0.0.2 : Réservée pour le serveur DNS.

- 10.0.0.3 : Réservée pour un usage futur.

- 10.0.0.255 : L’adresse de diffusion réseau.

Architecture d’un VPC et des Subnets :

Un VPC ou un Subnet peut être dans un des états suivants :

pending: Le processus de création est en cours.available: Le VPC ou le Subnet est créé et vous pouvez y lancer des ressources.deleting: Le VPC ou le Subnet est en cours de suppression.

Lorsque vous utilisez un VPC, vous pouvez spécifier l’option d’allocation pour l’ensemble du VPC lors sa création.

- Si vous paramétrez l’option d’allocation du VPC sur

default, vous devez paramétrer l’attributtenancyde chaque VM que vous souhaitez placer sur un serveur dédié surdedicated. - Si vous paramétrez l’option d’allocation du VPC sur

dedicated, l’attributtenancyde toutes les VMs lancées dans ce VPC est automatiquement paramétré surdedicated.

Vous ne pouvez pas modifier l’option d’allocation une fois votre VPC créé.

Routage et sécurité d’un Subnet

Routage

Pour contrôler le trafic sortant de chaque Subnet, vous devez lui associer une table de routage.

Une table de routage principale est créée automatiquement pour votre VPC et chaque Subnet y est associé par défaut.

Vous pouvez également créer vos propres tables de routage et les associer à vos Subnets.

Les routes contenues dans la table de routage principale peuvent être modifiées, et vous pouvez également définir une de vos propres tables de routage comme table de routage principale.

Il est recommandé d'utiliser une table de routage par Subnet pour une gestion plus facile et plus précise du trafic réseau.

Security Groups

Les Security Groups sont des fonctionnalités de sécurité qui vous permettent de contrôler l'accès à vos VMs dans votre VPC.

Ils agissent comme un ensemble de règles de pare-feu qui contrôlent les flux de trafic entrants et sortants.

Lorsque vous créez des VMs dans un VPC, vous devez les associer à un ou plusieurs Security Groups.

Si vous ne spécifiez pas de Security Group, la VM est automatiquement associée au Security Group par défaut créé avec votre VPC.

Vous pouvez ensuite modifier les règles du Security Group que vous avez créé ou du Security Group par défaut en fonction de votre architecture et des contrôles que vous souhaitez configurer.

Il est recommandé d'utiliser des Security Groups pour restreindre l'accès à vos VMs et ainsi renforcer la sécurité de votre VPC.

Dans un VPC, vous pouvez autoriser l’accès vers et depuis :

- Un autre Security Group du VPC ou d’un VPC pair.

- Un bloc CIDR.

Par défaut, grâce à une amélioration du réseau, les VMs dans un même Subnet peuvent communiquer entre elles sans aucune règle de Security Group nécessaire. Ceci vous permet de réduire la latence entre deux VMs et éviter des conflits avec des protocoles spécifiques, tels que ceux utilisés par Microsoft Windows.

Si vous voulez une sécurité accrue entre vos VMs, (par exemple, une sur une DMZ et l’autre sur un réseau interne), placez les dans des Subnets différents ou désactivez cette fonctionnalité.

Vous pouvez désactiver cette fonctionnalité en ajoutant, avant de créer des Subnets, le tag osc.fcu.enable_lan_security_groups à votre VPC.

La valeur que vous spécifiez pour ce tag n’est pas prise en compte. Une fois ce tag ajouté, vous devez donc ajouter les règles appropriées aux Security Groups de vos VMs placées dans un même Subnet pour les autoriser à communiquer les unes avec les autres.

Ce comportement ne peut être modifié en ajoutant ou retirant ce tag une fois que des Subnets sont créés dans votre VPC.

Il est recommandé d'utiliser un Security Group par Subnet, tout comme il est recommandé d'utiliser une route table par Subnet. Cela revient à créer un Subnet pour une application spécifique, avec sa propre route table et son propre Security Group adaptés à ses besoins en termes de connectivité réseau et de sécurité.

IP et accès à Internet

Chaque VM créée dans un VPC a une adresse IP privée principale attribuée qui n'est pas accessible depuis Internet.

Vous pouvez choisir l'adresse IP privée associée aux VMs créées dans le Subnet d'un VPC, ou elle peut être automatiquement choisie dans la plage d'IP du Subnet. Vous pouvez également ajouter des adresses IP privées secondaires à une VM dans un VPC en utilisant des cartes réseau virtuelles (Network Interface Cards : NIC).

Par défaut, les VMs créées dans un VPC n'ont pas d'adresse Public IP attribuée et ne peuvent communiquer qu'entre elles. Pour connecter des VMs dans un VPC à Internet, vous devez utiliser des adresses Public IPs, qui sont des adresses Public IPs statiques que vous pouvez associer à une VM, une interface réseau ou une NAT Gateway.

Il existe deux façons de connecter des VMs d'un VPC à Internet :

-

Directe : Pour connecter directement des VMs d'un VPC à Internet, vous devez leur associer une adresse Public IP et utiliser un service Internet pour envoyer le trafic vers et depuis Internet.

-

Indirecte : Pour connecter indirectement des VMs d'un VPC à Internet, vous devez utiliser une NAT Gateway qui porte l'adresse Public IP et qui envoie le trafic vers et depuis Internet au nom des VMs.

Dans les deux cas, vous devez router le trafic 0.0.0.0/0 du Subnet dans lequel se trouvent les VMs vers le service Internet ou la NAT Gateway.

Vous devez également ajouter les règles appropriées aux Security Groups de vos Subnets.

L'accès indirect à Internet permet, par exemple, à vos VMs de rechercher les mises à jour disponibles.

Pour accéder à des serveurs NTP, les VMs doivent être connectées à Internet. Ainsi, pour permettre à vos VMs dans un VPC d’accéder à des serveurs NTP, vous devez ajouter une des routes suivantes à la route table associée à leur Subnet :

- Une route qui leur autorise à accéder à l’ensemble d’Internet, avec 0.0.0.0/0 pour destination et une Internet Gateway ou une NAT Gateway pour target.

- Une route qui leur autorise à accéder uniquement à un serveur NTP, avec l’IP du serveur NTP pour destination et une Internet Gateway ou une NAT Gateway pour target.

VPC et les autres services

Les VPCs peuvent être connectés à d’autres réseaux à l’aide des services suivants, qui requièrent également une Virtual Gateway (VGW) et, pour les VPN Connections, une Client Gateway (CGW) :

- Direct Link : Le service Direct Link permet d’établir une connexion physique dédiée entre votre réseau interne (on-premises) et un site Direct Link hébergeant votre environnement NumSpot VPC. Cette connexion offre une liaison réseau privée, stable et à faible latence, pour accéder directement à vos ressources cloud sans transiter par Internet public.

Ce service n’est pas activé automatiquement : il nécessite une demande spécifique auprès de NumSpot et la mise en place d’un lien physique (fibre optique ou interconnexion opérateur) entre votre infrastructure et un point d’accès Direct Link agréé.

Une fois le lien établi, il est associé à une Virtual Gateway (VGW) de votre VPC, permettant le routage privé entre votre réseau local et votre environnement cloud.

- VPC Peering : Vous pouvez appairer deux VPCs pour autoriser les ressources dans chacun d’eux à communiquer entre elles.