À propos des route tables

Les route tables vous offrent la possibilité de gérer le cheminement du trafic d'un Subnet en créant des routes au sein de celles-ci. Chaque VPC est initialement doté d'une route table par défaut que vous pouvez ajuster, mais vous avez aussi la possibilité de générer une route table personnalisée pour chaque Subnet.

Vous pouvez orienter le trafic vers divers éléments tels qu'une Internet Gateway ou un point de terminaison VPC. Il est important de noter que le trafic destiné à une adresse IP du bloc CIDR du VPC est systématiquement acheminé localement.

Route Tables et Subnets

Les route tables régissent le cheminement du trafic réseau en utilisant des règles désignées sous le nom de routes, qui déterminent la direction du trafic réseau. Elles sont établies pour un réseau spécifique et sont utilisées par son routeur, qui est automatiquement généré au sein de votre réseau, afin de définir le routage du trafic.

Chaque Subnet d'un réseau doit être lié à une route table, qui gère le routage pour l'ensemble des VMs situées dans ce Subnet. Une même route table peut être associée à plusieurs Subnets, cependant, un Subnet ne peut être associé qu'à une seule route table.

De la même façon qu'il est conseillé d'attribuer un Subnet à une unique application, il est également recommandé d'utiliser une route table et un Security Group par Subnet.

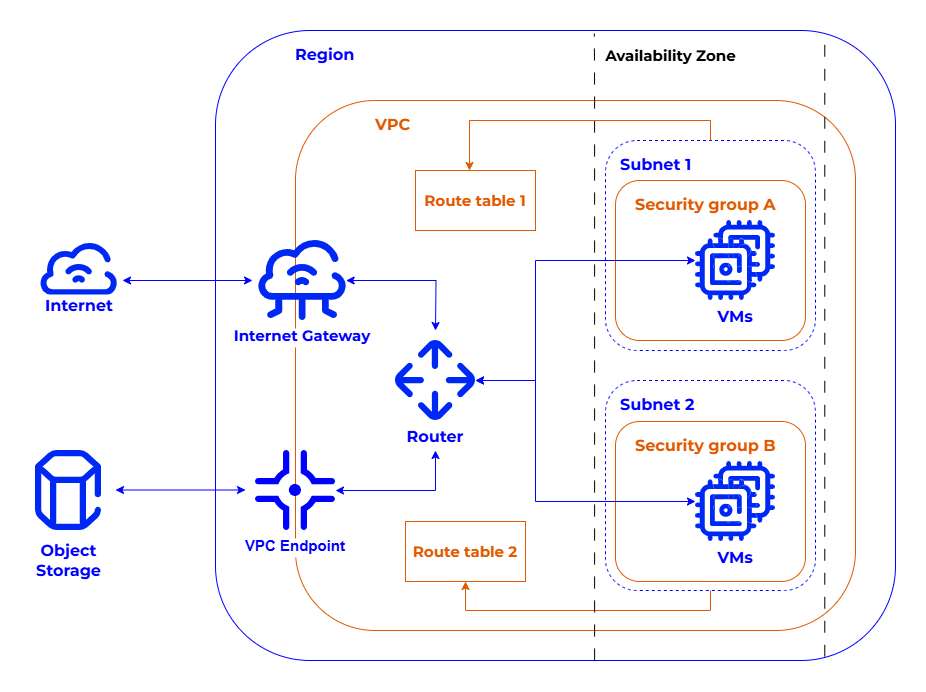

Dans le schéma suivant, chaque Subnet est associé à une route table distincte. Les VMs du Subnet 1 ont la possibilité d'accéder à Internet via la Internet Gateway (Internet Gateway), tandis que les VMs du Subnet 2 peuvent accéder à un service de stockage d'objets en utilisant le point de terminaison VPC (VPC endpoint).

Subnets, route tables et routes

Route table principale et autres route tables

Route table principale

Lorsque vous créez un VPC, une route table est également automatiquement créée et considérée comme la route table principale. La route table principale agit comme un routeur implicite au sein de votre VPC : elle gère le routage du trafic pour tous les Subnets qui ne sont pas explicitement associés avec une route table. Elle est donc implicitement associée à tous les Subnets que vous créez dans le VPC jusqu'à ce que vous les associez explicitement à une route table.

La route table principale créée avec le VPC ne contient que la route locale à sa création, qui oriente tout le trafic destiné à une cible dans le bloc CIDR du VPC vers le VPC lui-même. Cette route ne peut être ni modifiée, ni supprimée. Vous pouvez ajouter ou supprimer des routes dans la route table principale, et modifier ces routes. Cependant, vous ne pouvez pas supprimer la route table principale.

Vous pouvez également définir quelle route table est la principale pour le VPC, ce qui modifie ainsi la route table utilisée pour tout nouveau Subnet ou tout Subnet qui n'est pas explicitement associé à une route table. Pour plus de clarté, vous pouvez sélectionner une route table spécifique pour être la route table principale, ce qui aura pour effet de changer la route table utilisée par défaut pour tous les Subnets nouvellement créés ou ceux qui ne sont pas explicitement associés à une route table.

Pour éviter toute confusion, associez explicitement un Subnet avec la route table principale pour maintenir une configuration de routage stable, même si vous changez la route table principale utilisée par les autres Subnets. Cette association garantit que la route table utilisée par le Subnet reste inchangée.

Autres route tables

En plus de la route table principale, vous pouvez créer des route tables supplémentaires pour votre VPC. Ces route tables peuvent être associées à un ou plusieurs Subnets, ce qui vous permet de personnaliser le routage du trafic pour chaque Subnet en fonction de vos besoins.

Lorsque vous créez une nouvelle route table, celle-ci contient automatiquement la route locale qui ne peut être ni supprimée ni modifiée. Cette route permet de diriger le trafic vers les VMs au sein du VPC. Pour renforcer la sécurité de votre VPC, vous pouvez conserver la route table principale avec uniquement la route locale et associer chaque nouveau Subnet à une route table personnalisée que vous avez créée. Ainsi, le trafic sortant de chaque Subnet sera dirigé uniquement vers les VMs au sein du VPC jusqu'à ce que vous ajoutiez des routes supplémentaires à sa route table. Cela vous permet de contrôler précisément le routage du trafic sortant pour chaque Subnet de votre VPC.

En résumé, les route tables supplémentaires vous offrent une plus grande flexibilité pour personnaliser le routage du trafic pour chaque Subnet de votre VPC, tout en renforçant la sécurité en limitant le trafic sortant aux VMs au sein du VPC jusqu'à ce que vous autorisiez explicitement un accès externe.

Routes et options de routage

Une route spécifie :

- La destination du trafic, en notation CIDR. Cela peut être une plage d’IP ou une IP unique (en utilisant un préfixe en /32).

- Le target, qui correspond à l’élément réseau utilisé pour atteindre la destination du trafic.

Vous pouvez router le trafic en utilisant les targets suivantes :

- Local : Une route

localest automatiquement ajoutée à toute route table créée dans un VPC, avec le bloc CIDR du VPC en destination etlocalen target. Le trafic venant des VMs et allant vers une IP appartenant au bloc CIDR du VPC reste ainsi au sein du réseau local du VPC.

Vous ne pouvez ni modifier ni supprimer la route local.

-

Une Internet Gateway : Cela permet aux VMs du Subnet qui ont une Public IP associée d’être directement connectées à Internet à travers l’Internet Gateway du VPC. Pour cela, vous devez ajouter une route avec le bloc CIDR 0.0.0.0/0 en destination et l’ID de l’Internet Gateway en target. Par exemple, la route table d’un Subnet avec des VMs directement connectées à Internet dans un VPC ayant le bloc CIDR 10.0.0.0/16 et l’Internet Gateway

igw-12345678attachée à celui-ci contient les routes suivantes :Destination Target 10.0.0.0/16 local0.0.0.0/0 igw-12345678 -

Une NAT Gateway : Cela permet aux VMs du Subnet d’être indirectement connectées à Internet à travers une NAT Gateway. Pour cela, vous devez ajouter une route avec le bloc CIDR 0.0.0.0/0 en destination et l’ID de la NAT Gateway en target. Par exemple, la route table d’un Subnet avec des VMs indirectement connectées à Internet dans un VPC ayant le bloc CIDR 10.0.0.0/16 et utilisant la NAT Gateway

nat-12345678attachée au VPC pour diriger le trafic vers Internet contient les routes suivantes :Destination Target 10.0.0.0/16 local0.0.0.0/0 nat-12345678 -

Une VM ou une interface réseau au sein du VPC : Cela permet aux VMs dans un Subnet d’envoyer du trafic vers une VM ou une interface réseau en particulier. Vous pouvez router le trafic vers une VM lorsque celle-ci n’a qu’une interface réseau. Si la VM a des Network Interface Cards (NIC) attachées, vous devez router le trafic vers une de ses interfaces réseau. Pour cela, vous devez ajouter une route avec le bloc CIDR approprié en destination et l’ID de la VM ou de l’interface réseau en target. Par exemple, dans le même VPC ayant le bloc CIDR 10.0.0.0/16, si une VM d’administration a une interface réseau

eni-11111111dans un Subnet A avec pour IP 10.10.0.10 et une autre interface réseau dans un Subnet B, la route table d’un Subnet avec des VMs ayant besoin de se connecter à cette VM d’administration depuis le Subnet A a les routes suivantes :Destination Target 10.0.0.0/16 local10.10.0.10/32 eni-11111111 -

Une Virtual Gateway (VGW) : Cela permet aux VMs du Subnet de diriger le trafic vers un réseau distant par une VPN Connection ou DirectLink. Pour cela, vous devez ajouter une route avec le bloc CIDR du réseau distant en destination et l’ID de la VGW attachée à votre VPC en target, et créer une VPN Connection ou DirectLink en utilisant cette VGW. Par exemple, la route table d’un Subnet dans un VPC ayant le bloc CIDR 10.0.0.0/16 dirigeant le trafic vers votre réseau interne ayant le bloc CIDR 192.168.1.0/24 à travers un VPN Connection utilisant la VGW

vgw-12345678contient les routes suivantes :Destination Target 10.0.0.0/16 local192.168.1.0/24 vgw-12345678 -

Un VPC endpoint : Cela vous permet de créer une connexion privée entre votre VPC et un service NumSpot. La route appropriée avec l’ID du prefix list du service (

pl-xxxxxxxx) en destination et l’ID du VPC endpoint (vpce-xxxxxxxx) en target est automatiquement ajoutée aux route tables que vous spécifiez pour le VPC endpoint.

Vous ne pouvez ni modifier ni supprimer cette route, mais vous pouvez modifier les route tables utilisées par le VPC endpoint.

- Un VPC peering : Cela vous permet de diriger le trafic vers un VPC pair. Pour cela, vous devez ajouter une route avec tout ou partie du bloc CIDR du VPC pair en destination et l’ID du VPC peering en target.

Le propriétaire du VPC pair doit ajouter une route dans les route tables de son VPC pour router le trafic vers votre VPC.

Par exemple, la route table d’un Subnet dans un VPC A ayant le bloc CIDR 10.0.0.0/16, dirigeant le trafic vers un VPC pair B ayant le bloc CIDR 192.168.1.0/24 et utilisant le VPC peering pcx-12345678 contient les routes suivantes :

| Destination | Target |

|---|---|

| 10.0.0.0/16 | local |

| 192.168.1.0/24 | pcx-12345678 |

Les route tables du VPC pair B doivent contenir les routes suivantes :

| Destination | Target |

|---|---|

| 192.168.1.0/24 | local |

| 10.0.0.0/16 | pcx-12345678 |

Si la destination du trafic correspond à plusieurs routes dans la route table associée, la route la plus spécifique avec le bloc CIDR le plus restreint correspondant à cette destination est toujours celle utilisée pour router le trafic.

Une route est toujours dans l’état Active ce qui implique que la route est active et est utilisée pour router le trafic.